Связанные записи

Последние новости

- 4-ая конференция в РАНХиГСе

- Конференция в РАНХиГСе

- 250 ящиков, включая 13 больших контейнеров...

- Microsoft обновила перечень процессоров, поддерживаемых Windows 11. Список пополнился 42 новыми CPU

- Microsoft разобралась: внезапно переименованные принтеры в Windows 10 и Windows 11 теперь можно переименовать обратно

Найдена уязвимость во всех версиях Windows, которую не закрывает ни один антивирус

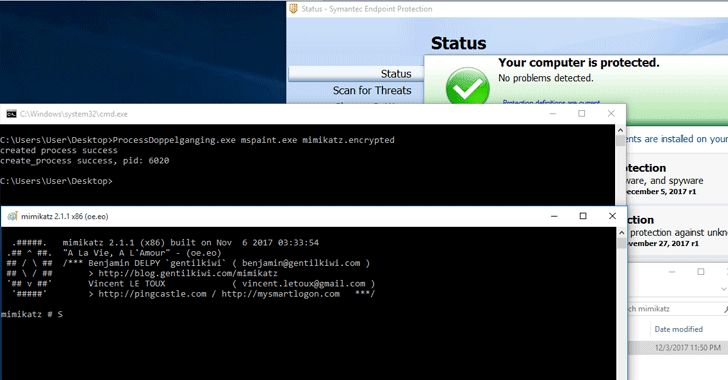

Портал The Hacker News сообщает об обнаружении уязвимости в загрузчике Windows, которая позволяет запускать исполняемый код так, что он не определяется антивирусными программами, при этом эксплоит не оставляет следов в файловой системе.

Технология, использованная в эксплоите, получила название Process Doppelgänging (от «доппельгангер» — «двойник»), и использует технологию NTFS Transactions для сокрытия следов и запуска малвари. Общая схема эксплоита выглядит так:

На первом этапе создается транзакция NTFS на изменение какого-либо легитимного файла Windows, его тело заменяется на вредоносный код. Транзакция не закрывается.

Второй этап — создание копии измененного файла в памяти (memory section). В память попадает вредоносный код, при этом, так как не было фактического обращения к файловой системе, антивирусы не реагируют на обращение к ФС.

Третий этап — откат транзакции NTFS. Файл не менялся, следов на диске нет, но в памяти уже засел зловред.

Четвертый этап — вызов загрузчика Windows с помощью вызова, создающего процесс из секции памяти, созданной из исполняемого файла (ZwCreateProcess), в котором по факту находится вредоносный код. Алгоритмы сканера антивируса реагируют, но читают образ файла с диска, а там никто ничего не менял, и процесс запускается на выполнение.

Разработчики утверждают, что на текущий момент данный эксплоит нельзя заблокировать, но антивирусные решения могут быть обновлены для обнаружения атак через данный метод. На текущий момент уязвимость существует во всех версиях Windows, начиная с Windows XP и заканчивая последней версией Windows 10 Fall Creators Update. В последней был баг, из-за которого применение Process Doppelgänging роняло систему в «синий экран смерти», но Микрософт с тех пор этот баг исправила.

Проверенные антивирусные решения, которые пропускают эксплоит на 07.12.2017 (из источника): Windows Defender, Kaspersky Endpoint Protection 14, AVG Internet Security, ESET NOD 32, Symantec Endpoint Protection 14, Trend Micro, Avast, McAfee VSE 8.8, Panda Antivirus, Qihoo 360

Популярные видеобзоры

Обзор премиального ноутбука-тарнсформера Lenovo Yoga IdeaPad 900s 12ISK

Коротко

Коротко

Мастерская Тардис решила показать Вам ноутбук трансформер от Lenovo Yoga IdeaPad 900s 12ISK. Посмотрим основные характеристики и настройки.

Подробнее...Обзор мышки Defender Warhead GMX 1800 Black Blue USB

Коротко

Обзор на мышь Defender GMX 1800 включает в себя распаковку и просмотр основных характеристик.

Мышь Defender GMX 1800 имеет характеристики:

Подробнее...