Последние новости

- 4-ая конференция в РАНХиГСе

- Конференция в РАНХиГСе

- 250 ящиков, включая 13 больших контейнеров...

- Microsoft обновила перечень процессоров, поддерживаемых Windows 11. Список пополнился 42 новыми CPU

- Microsoft разобралась: внезапно переименованные принтеры в Windows 10 и Windows 11 теперь можно переименовать обратно

Хакеры начали издалека. Эксперты назвали главные уязвимости онлайн-банков

Более чем в половине российских онлайн-банков выявлены уязвимости, которые могут привести к хищению средств клиентов, говорится в исследовании Positive Technologies, посвященном веб-приложениям дистанционного банковского обслуживания (ДБО). Уровень защищенности 61% из них признан «низким или крайне низким». По данным отчета ФинЦЕРТ ЦБ, эти уязвимости уже активно используются злоумышленниками. Эксперты отмечают, что ситуация требует от банков изменения подхода к безопасности в целом.

Как следует из отчета Positive Technologies «Уязвимости онлайн-банков», во всех обследованных десятках банков были выявлены уязвимости веб-приложений ДБО, причем 54% из них может привести к хищению средств у клиентов банка. В 61% случаев был выявлен низкий или крайне низкий уровень защищенности онлайн-банков.

Так, уязвимости в виде доступа к информации клиента и к банковской тайне были выявлены в 100% обследованных кредитных организаций. «То есть злоумышленники могут узнать номера карт, просмотреть шаблоны или даже отредактировать их, — поясняет руководитель группы исследований безопасности банковских систем Positive Technologies Ярослав Бабин.— Например, если у клиента настроен автоплатеж за мобильный телефон, то, используя такую уязвимость, злоумышленник может подменить номер мобильного».

В 2018 году не выявлено онлайн-банков, позволяющих войти без двухфакторной аутентификации, но операции повышенной важности совершаются без второго фактора в 77% банков. «Например, при вводе логина и пароля запрашивается одноразовый пароль из SMS, — пояснил Ярослав Бабин.— Однако для некоторых операций подтверждение не требуется — для перевода по банковским реквизитам, отправки данных виртуальной карты или даже для отключения подтверждения с помощью одноразового пароля».

Еще один опасный тренд — нарушение логики работы приложений. Количество онлайн-банков, где была выявлена уязвимость, увеличилось в 5 раз — с 6% до 31%. «Она позволяет злоумышленнику обойти правила приложения, — поясняет господин Бабин.— Например, когда из-за ошибки он может, скажем, сразу перейти к переводу денег на другой счет, обойдя процесс подтверждения трансакции с помощью одноразового пароля, или, например, получить возможность перевести деньги с рублевого счета на долларовый по курсу 1 к 1».

При этом уязвимостей в продаваемых на рынке готовых онлайн-банках втрое меньше, чем в самописных продуктах.

«Разница в количестве уязвимостей связана с низким уровнем квалификации в части безопасной разработки у разработчиков самописных решений, которые не “вылизывают” продукт, который будет использован многими заказчиками», — поясняет консультант по интернет-безопасности компании Cisco Алексей Лукацкий.

Согласно отчету ФинЦЕРТ ЦБ, уязвимости ДБО активно использовались злоумышленниками в 2018 году. По данным ФинЦЕРТ, у корпоративных клиентов банков в 2018 году украли 1,47 млрд руб., было совершено 6,1 тыс. попыток хищений, при этом в 46% случаев хищение было совершено путем получения злоумышленниками доступа к системе ДБО с использованием вредоносов. И в этом году тренд сохранится, считают в ЦБ.

Эксперты в сфере информбезопасности отмечают, что необходимы радикальные меры для исправления ситуации. «Приложения стали последним рубежом защиты от проникновения злоумышленников в инфраструктуру компании, — отмечает руководитель направления Solar appScreener “Ростелеком-Solar” Даниил Чернов.— Единственным правильным решением в такой ситуации видится внедрение процесса безопасной разработки (SSDLC), остальные меры будут неполными».

По словам директора по безопасности Почта-банка Станислава Павлунина, в нынешней ситуации для повышения уровня защиты банкам необходимо внедрять Аpplication Security (набор процедур, направленных на анализ программного кода с целью обнаружения уязвимостей и предотвращения их возникновения), однако Аpplication Security есть лишь у единичных российских банков. «К сожалению, вероятность атаки на ДБО близка к 100%, — отмечает начальник отдела по противодействию мошенничеству ЦПСБ “Инфосистемы Джет” Алексей Сизов.— И важнейшим показателем здесь является доля предотвращенных потерь, поскольку вероятность хищений зависит не только от технических уязвимостей, но и от бизнес-процессов, социальной инженерии и т. д.».

Вероника Горячева.

Популярные видеобзоры

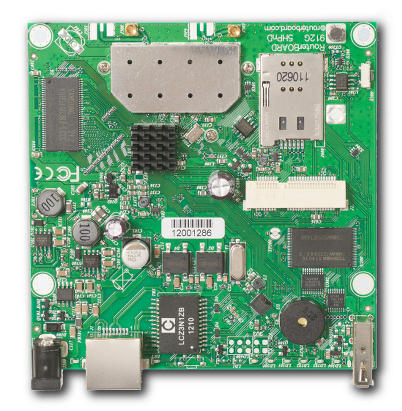

Обзор материнской платы RB912UAG-2HPnD

Материнская плата RB912UAG-2HPnD (производство компании Микротик, Латвия) является системной компонентой для сборки WiFi-роутера своими руками. Функционал платы RB912UAG-2HPnD включает в себя 1Вт-ный 2.4 ГГц WiFi-модуль, выход на две антенны, разъем для подключения платы MicroPCIex и разъем USB 2.0. Т.е. все для создания точки доступа и подключения к 3/4G сетям либо через USB-модем (достаточная надежность) либо через MicroPCIex плату (очень надежно).

Материнская плата RB912UAG-2HPnD (производство компании Микротик, Латвия) является системной компонентой для сборки WiFi-роутера своими руками. Функционал платы RB912UAG-2HPnD включает в себя 1Вт-ный 2.4 ГГц WiFi-модуль, выход на две антенны, разъем для подключения платы MicroPCIex и разъем USB 2.0. Т.е. все для создания точки доступа и подключения к 3/4G сетям либо через USB-модем (достаточная надежность) либо через MicroPCIex плату (очень надежно).

Ах да еще и ethernet порт. Данную плату можно установить практически в любой, подходящий по размерам корпус, к нему же подключить антенны. К тому же у платы есть защита от удара грозы, до 16кВ - сразу понятно на что, компания Микротик делает упор в этой плате.

Подробнее...Обзор роутера Mikrotik CCR1016-12G

Новое, супер мощное по сетевой производительности устройство Mirotik RouterBoard CCR 1016-12G было приобретено для нужд наших клиентов. Это достаточно серьёзное устройство, в большой коробке. Поставляется роутер Mikrotik CCR1016-12G, в свойственной для производителя большой коробки из картона. На которой нанесено изображение и название самого устройства, логотип компании и наклейка с указанием конкретной модели и ее серийным номером.

Новое, супер мощное по сетевой производительности устройство Mirotik RouterBoard CCR 1016-12G было приобретено для нужд наших клиентов. Это достаточно серьёзное устройство, в большой коробке. Поставляется роутер Mikrotik CCR1016-12G, в свойственной для производителя большой коробки из картона. На которой нанесено изображение и название самого устройства, логотип компании и наклейка с указанием конкретной модели и ее серийным номером.